لوحظت مجموعة Lazarus Group المرتبطة بكوريا الشمالية تقوم بتسليح عيوب في برنامج لم يتم الكشف عنه لخرق كيان تجاري مالي في كوريا الجنوبية مرتين في غضون عام.

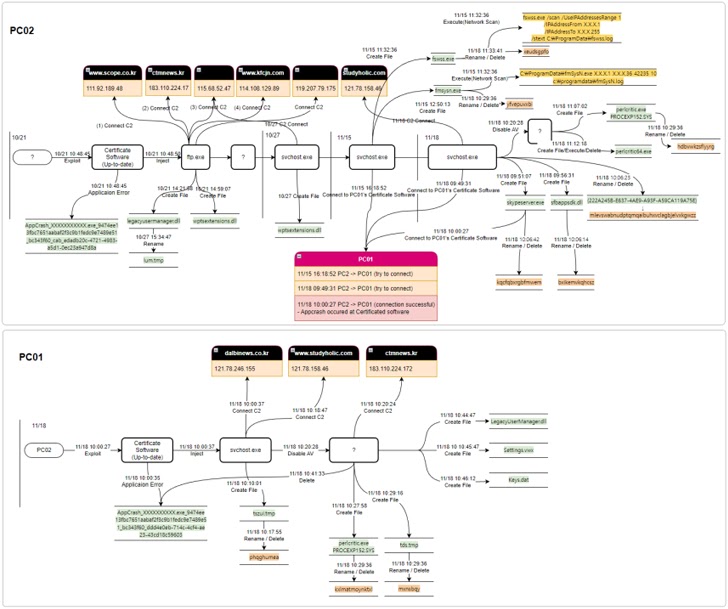

في حين أن الهجوم الأول في مايو 2022 استلزم استخدام إصدار ضعيف من برنامج الشهادة الذي يستخدم على نطاق واسع من قبل المؤسسات العامة والجامعات ، فإن إعادة التسلل في أكتوبر 2022 تضمنت استغلال يوم الصفر في نفس البرنامج.

قالت شركة الأمن السيبراني AhnLab Security Response Center Center (ASEC) إنها تمتنع عن الكشف عن المزيد من التفاصيل نظرًا لحقيقة أن "الثغرة الأمنية لم يتم التحقق منها بالكامل حتى الآن ولم يتم إصدار تصحيح للبرامج."

المجموعة العدائية ، بعد الحصول على موطئ قدم أولي بطريقة غير معروفة ، أساءت استخدام خطأ اليوم صفر لأداء حركة جانبية ، وبعد فترة وجيزة تم تعطيل محرك AhnLab V3 المضاد للبرامج الضارة عبر هجوم BYOVD .

تجدر الإشارة هنا إلى أن تقنية إحضار سائقك الضعيف ، المعروف أيضًا باسم BYOVD ، تم استخدامها مرارًا وتكرارًا من قبل مجموعة Lazarus في الأشهر الأخيرة ، كما تم توثيقه من قبل كل من ESET و AhnLab في سلسلة من التقارير أواخر العام الماضي.

من بين الخطوات الأخرى التي تم اتخاذها لإخفاء سلوكها الضار ، تغيير أسماء الملفات قبل حذفها وتعديل الطوابع الزمنية باستخدام تقنية مضادة للطب الشرعي يشار إليها باسم التعديل الزمني .

مهد الهجوم في النهاية الطريق لحمولات خلفية متعددة (Keys.dat و Settings.vwx) مصممة للاتصال بخادم تحكم وتحكم عن بعد (C2) واسترداد ثنائيات إضافية وتنفيذها بدون ملفات.

يأتي هذا التطوير بعد أسبوع من قيام ESET بإلقاء الضوء على غرسة جديدة تسمى WinorDLL64 تم نشرها بواسطة ممثل التهديد سيء السمعة عن طريق أداة تحميل برامج ضارة تسمى Wslink.

"تبحث مجموعة Lazarus في نقاط الضعف في البرامج الأخرى المختلفة وتقوم باستمرار بتغيير TTPs من خلال تغيير طريقة تعطيل المنتجات الأمنية وتنفيذ تقنيات مكافحة الطب الشرعي للتدخل أو تأخير الكشف والتحليل من أجل التسلل إلى المؤسسات والشركات الكورية ،" قال أسيك.