وضع برنامج ضار جديد لسرقة المعلومات نصب عينيه على نظام التشغيل macOS من Apple لسرقة المعلومات الحساسة من الأجهزة المخترقة.

يُعرف باسم MacStealer ، وهو أحدث مثال على تهديد يستخدم Telegram كنظام أساسي للقيادة والتحكم (C2) لاستخراج البيانات. يؤثر بشكل أساسي على الأجهزة التي تعمل بإصدارات نظام التشغيل macOS Catalina والتي تعمل لاحقًا على وحدات المعالجة المركزية M1 و M2.

قال الباحثان في Uptycs Shilpesh Trivedi و Pratik Jeware في تقرير جديد: "يتمتع MacStealer بالقدرة على سرقة المستندات وملفات تعريف الارتباط من متصفح الضحية ومعلومات تسجيل الدخول" .

تم الإعلان عنه لأول مرة على منتديات القرصنة عبر الإنترنت مقابل 100 دولار في بداية الشهر ، ولا يزال العمل قيد التقدم ، حيث يخطط مؤلفو البرامج الضارة لإضافة ميزات لالتقاط البيانات من متصفح Safari من Apple وتطبيق Notes.

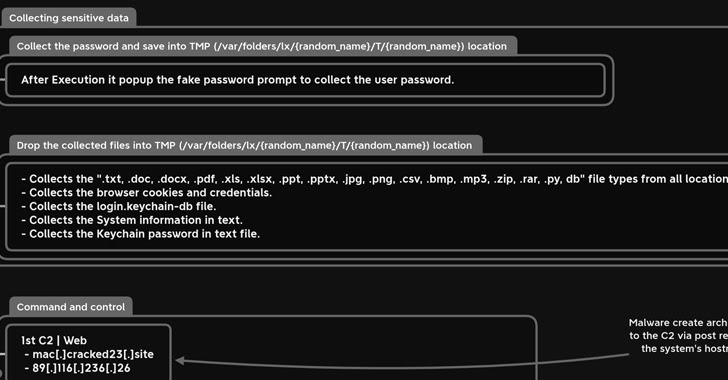

في شكله الحالي ، تم تصميم MacStealer لاستخراج بيانات iCloud Keychain وكلمات المرور ومعلومات بطاقة الائتمان من متصفحات مثل Google Chrome و Mozilla Firefox و Brave. كما يتميز أيضًا بدعم حصاد ملفات Microsoft Office والصور والمحفوظات ونصوص Python النصية.

الطريقة الدقيقة المستخدمة لإيصال البرامج الضارة غير معروفة ، ولكن يتم نشرها كملف DMG ( weed.dmg ) والذي عند تنفيذه ، يفتح مطالبة بكلمة مرور مزيفة لحصد كلمات المرور تحت ستار السعي للوصول إلى تطبيق إعدادات النظام .

يعد MacStealer واحدًا من العديد من أدوات سرقة المعلومات التي ظهرت خلال الأشهر القليلة الماضية وتضيف إلى عدد كبير بالفعل من الأدوات المماثلة الموجودة حاليًا في البرية.

يتضمن هذا أيضًا قطعة أخرى من البرامج الضارة الجديدة المستندة إلى C # تسمى HookSpoofer المستوحاة من StormKitty وتأتي مع قدرات تسجيل المفاتيح والقص وتنقل البيانات المسروقة إلى روبوت Telegram.

هناك برنامج ضار آخر لسرقة ملفات تعريف الارتباط في المتصفح وهو Ducktail ، والذي يستخدم أيضًا برنامج Telegram bot لتصفية البيانات وعاد إلى الظهور في منتصف فبراير 2023 مع تكتيكات محسّنة لتجنب الاكتشاف.

قال سايمون كينين الباحث في Deep Instinct في وقت سابق من هذا الشهر إن هذا يتضمن "تغيير العدوى الأولية من أرشيف يحتوي على ملف خبيث قابل للتنفيذ إلى أرشيف يحتوي على ملف LNK ضار سيبدأ سلسلة العدوى".

تنتشر البرامج الضارة المخترقة عادةً عبر قنوات مختلفة ، بما في ذلك مرفقات البريد الإلكتروني وتنزيلات البرامج الزائفة وتقنيات الهندسة الاجتماعية الأخرى.

للتخفيف من هذه التهديدات ، يوصى بأن يحافظ المستخدمون على تحديث نظام التشغيل وبرامج الأمان الخاصة بهم وتجنب تنزيل الملفات أو النقر فوق الارتباطات من مصادر غير معروفة.

قال Phil Stokes ، الباحث في SentinelOne ، الأسبوع الماضي : "نظرًا لأن أجهزة Mac أصبحت شائعة بشكل متزايد في المؤسسة بين فرق القيادة والتطوير ، زادت أهمية البيانات المخزنة عليها للمهاجمين".