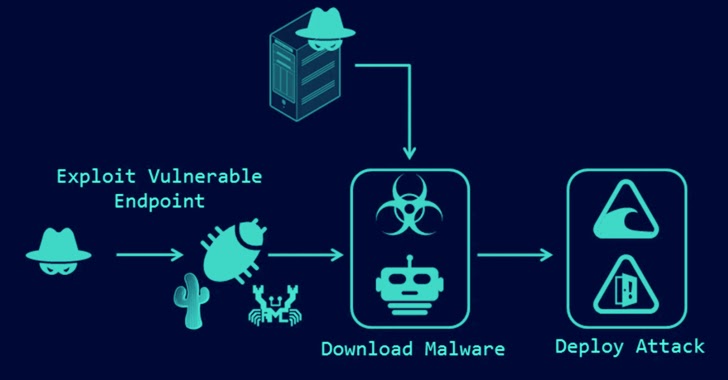

يتم استغلال الثغرات الأمنية الحرجة في Cacti و Realtek و IBM Aspera Faspex من قبل العديد من الجهات الفاعلة في التهديد في عمليات الاختراق التي تستهدف الأنظمة غير المصححة.

هذا يستلزم إساءة استخدام CVE-2022-46169 (درجة CVSS: 9.8) و CVE-2021-35394 (درجة CVSS: 9.8) لتقديم MooBot و ShellBot (المعروف أيضًا باسم PerlBot) ، قالت Fortinet FortiGuard Labs في تقرير نُشر هذا الأسبوع.

يتعلق CVE-2022-46169 بتجاوز المصادقة الحرج وخلل إدخال الأوامر في خوادم Cacti التي تسمح لمستخدم غير مصادق بتنفيذ تعليمات برمجية عشوائية. تتعلق CVE-2021-35394 أيضًا بثغرة أمنية تعسفية لحقن الأوامر تؤثر على Realtek Jungle SDK الذي تم تصحيحه في عام 2021.

بينما تم استغلال هذا الأخير مسبقًا لتوزيع شبكات الروبوت مثل Mirai و Gafgyt و Mozi و RedGoBot ، فإن هذا التطوير يمثل المرة الأولى التي يتم استخدامها لنشر MooBot ، وهو أحد إصدارات Mirai المعروف أنه نشط منذ عام 2019.

تمت ملاحظة عيب Cacti ، إلى جانب الاستفادة منه في هجمات MooBot ، وهو يخدم حمولات ShellBot منذ يناير 2023 ، عندما ظهرت المشكلة.

تم اكتشاف ثلاثة إصدارات مختلفة على الأقل من ShellBot - بمعنى. PowerBots (C) GohacK و LiGhT's Modded perlbot v2 و B0tchZ 0.2a - تم الكشف عن أول اثنين منها مؤخرًا بواسطة مركز الاستجابة للطوارئ الأمنية AhnLab (ASEC).

جميع المتغيرات الثلاثة قادرة على تنظيم هجمات رفض الخدمة الموزعة (DDoS). يتميز PowerBots (C) GohacK و B0tchZ 0.2a أيضًا بإمكانيات الباب الخلفي لتنفيذ عمليات تحميل / تنزيل الملفات وتشغيل غلاف عكسي.

وقالت كارا لين الباحثة في Fortinet: "يمكن السيطرة على الضحايا المعرضين للخطر واستخدامهم كروبوتات DDoS بعد تلقي أمر من خادم C2". "نظرًا لأن MooBot يمكن أن يقتل عمليات الروبوتات الأخرى وينشر أيضًا هجمات القوة الغاشمة ، يجب على المسؤولين استخدام كلمات مرور قوية وتغييرها بشكل دوري."

الاستغلال النشط لعيب IBM Aspera Faspexالثغرة الأمنية الثالثة التي تعرضت للاستغلال النشط هي CVE-2022-47986 (درجة CVSS: 9.8) ، وهي مشكلة هامة لإلغاء تسلسل YAML في تطبيق تبادل الملفات Aspera Faspex من IBM.

تم تصحيح الخطأ ، الذي تم تصحيحه في ديسمبر 2022 (الإصدار 4.4.2 Patch Level 2 ) ، من قبل مجرمي الإنترنت في حملات الفدية المرتبطة بـ Buhti و IceFire منذ فبراير ، بعد فترة وجيزة من إطلاق إثبات المفهوم (PoC) استغلال .

كشفت شركة الأمن السيبراني Rapid7 ، في وقت سابق من هذا الأسبوع ، أن أحد عملائها تعرض للخطر بسبب ثغرة أمنية ، مما استلزم أن يتحرك المستخدمون بسرعة لتطبيق الإصلاحات لمنع المخاطر المحتملة.

وقالت الشركة: "نظرًا لأن هذه عادةً خدمة مواجهة للإنترنت وقد تم ربط الثغرة الأمنية بنشاط مجموعة برامج الفدية ، نوصي بإيقاف الخدمة إذا تعذر تثبيت التصحيح على الفور".