يتطلب التطور التكنولوجي السريع أمانًا مرنًا وحديثًا وقابلًا للتكيف.

في هذه المقالة ، سوف نغطي التحول في مجال DFIR (الطب الشرعي الرقمي والاستجابة للحوادث) في العامين الماضيين ، مع التركيز على جانب الطب الشرعي الرقمي وكيف يتلاءم XDR مع الصورة.

قبل أن نتعمق في التفاصيل ، دعنا أولاً نكسر المكونات الرئيسية لـ DFIR ونحدد الاختلافات بينها.

الطب الشرعي الرقمي مقابل الاستجابة للحوادث- الطب الشرعي الرقمي: ممارسة استخدام التقنيات والأدوات العلمية لتحديد الأدلة الرقمية وحفظها وتحليلها من مصادر مختلفة ، مثل أجهزة الكمبيوتر والهواتف الذكية وغيرها من الأجهزة الإلكترونية ، بطريقة مقبولة في محكمة قانونية.

- الاستجابة للحادث: عملية الاستجابة وإدارة تداعيات خرق أمني أو هجوم إلكتروني. يتضمن ذلك تحديد طبيعة ونطاق الحادث ، واحتواء الضرر ، والقضاء على التهديد ، واستعادة الأنظمة المتضررة.

باختصار ، يركز الطب الشرعي الرقمي على التحقيق طويل المدى والتحليل التفصيلي للأدلة الرقمية ، بينما تتضمن الاستجابة للحوادث الاستجابة الفورية والقصيرة الأجل لحادث أمني.

الطب الشرعي الرقمي التقليدييعتبر علم الطب الشرعي الجنائي والطب الشرعي الرقمي من التخصصات وثيقة الصلة ، حيث يتم استخدام كلاهما للتحقيق في الجرائم وكشف الأدلة.

يستخدم الطب الشرعي الجنائي العادي لتحليل الأدلة المادية التي تم جمعها من مسرح الجريمة ويمكن أن تشمل بصمات الأصابع وتحليل الدم وأشكال أخرى من الأدلة المادية.

يستخدم الطب الشرعي الرقمي لتحليل الأدلة الرقمية التي تم جمعها من أجهزة الكمبيوتر والهواتف والأجهزة الرقمية الأخرى. يتضمن هذا الدليل ملفات السجل والملفات المحذوفة والتحف الرقمية الأخرى.

يرتبط النظامان من حيث أنهما يعتمدان على تحليل شامل للأدلة لكشف القرائن وتحديد المشتبه بهم المحتملين. يمكن أن توفر الأدلة المادية معلومات أساسية حول مسرح الجريمة ، مثل مكان الجريمة ووقت وقوع الجريمة وهوية الجاني.

يمكن أن توفر الأدلة الرقمية معلومات أكثر تفصيلاً ، مثل رسائل البريد الإلكتروني ورسائل الدردشة وغيرها من المستندات التي يمكن أن تكشف عن هوية الجاني ، فضلاً عن نواياهم وخططهم.

كما يعمل الطب الشرعي الجنائي والطب الشرعي الرقمي معًا في كثير من الحالات. على سبيل المثال ، يمكن استخدام الدليل المادي لتحديد المشتبه به ، ومن ثم يمكن استخدام الأدلة الرقمية لمزيد من التحقيق في أفعال المشتبه به ونواياه.

استخدام الطب الشرعي الرقمي له تاريخ طويل يعود إلى الأيام الأولى للحوسبة واستمر في التطور والتوسع مع تقدم التكنولوجيا.

اخترع تطبيق القانون ، وكان الدافع الأصلي هو التحقيق في الجرائم المتعلقة بأجهزة الكمبيوتر أو الأجهزة الرقمية.

تتضمن العملية التقليدية الخطوات التالية:

- الرد الأول: بمجرد الإبلاغ عن حادث أمني ، يحتاج فريق DFIR للوصول إلى العميل في الموقع لاحتواء الهجوم وجمع الأدلة.

- تحديد الهوية: أثناء تواجد فريق DFIR في الموقع ، يحتاجون إلى تحديد الأجهزة المعنية في الحادث.

- الحفظ: جمع البيانات وتخزينها باستخدام طرق وأدوات الطب الشرعي المختلفة.

- التحليل: فحص الأدلة التي تم جمعها.

- التوثيق والإبلاغ: بعد الانتهاء من التحقيق ، يقوم فريق DFIR بإنشاء تقرير يلخص الحادث.

باستخدام أدوات وتقنيات الأدلة الجنائية الرقمية يمكننا:

- تحديد السبب الجذري للحادث

- قم بإنشاء جدول زمني للأحداث في سلسلة الهجوم

- استعادة البيانات المحذوفة

- إثبات حدوث نشاط معين مثل سرقة البيانات أو خرق النظام

يمكن تقسيم كل مرحلة من مراحل العملية إلى عدة مراحل فرعية ، ولكن في الوقت الحالي ، أريد التركيز على مرحلة الحفظ.

في هذه المرحلة ، يجمع فريق DFIR البيانات التي سيعملون عليها أثناء التحقيق. الاستحواذ الأكثر شمولاً الذي يمكنك جمعه من آلة هو مزيج من:

- صورة القرص - نسخة من المحتويات الكاملة لجهاز التخزين. سيتوافق حجمه مع حجم القرص الصلب للجهاز الذي نحصل على البيانات منه

- صورة الذاكرة - لقطة من ذاكرة الجهاز. سيحتوي على بيانات حول أي عمليات قيد التشغيل ، واتصالات الشبكة ، وما إلى ذلك ، من التمهيد حتى الالتقاط. سيتوافق حجم الصورة مع حجم ذاكرة الوصول العشوائي (ذاكرة الوصول العشوائي) التي يمتلكها الجهاز.

تقليديًا ، كان بإمكان فرق DFIR الحصول على صورة جنائية من خلال الانتقال إلى موقع العميل ، والاقتراب فعليًا من الآلات ، وإنشاء نسخة مكررة من محركات الأقراص الصلبة الخاصة بهم شيئًا فشيئًا أثناء استخدام مانع الكتابة.

مانع الكتابة هو جهاز يمنع أي تغييرات على القرص الصلب لتسهيل الدفاع القانوني عن صورة الطب الشرعي.

بعد أن حصل الفريق على صور الطب الشرعي ، عادوا إلى مختبر DFIR الخاص بهم حيث لديهم آلات قوية يمكنها معالجة تيرابايت من الصور.

صراع اليوم مع نهج DFIR التقليديفي هذا القسم ، سأشرح لماذا ، في الوقت الحاضر ، أصبح من الصعب وغير الفعال (في بعض الأحيان) اتباع النهج التقليدي لمديرية العلاقات الخارجية.

الوقت = المالخلاصة القول هي: كلما استغرق التحقيق وقتًا أطول ، زاد إنفاق الموارد (الأشخاص والوقت والمال).

- معظم خدمات DFIR تفرض رسومًا بالساعة.

- تخسر المنظمة أموالًا إذا لم تكن أصول / خدمات الشركة متاحة للعملاء / الموظفين.

تستند الأدلة الجنائية الرقمية إلى الأدلة التي تم جمعها من الأجهزة المتورطة في الحادث. تغير متغيرين رئيسيين بشكل ملحوظ خلال السنوات الأخيرة:

- متوسط عدد نقاط النهاية لكل مؤسسة.

- سعة القرص الصلب لكل نقطة نهاية.

يستمر عدد نقاط النهاية لكل مؤسسة في النمو. وجدت الأبحاث الحديثة أن متوسط المؤسسة الأمريكية يشغل 135000 نقطة نهاية ، مما يؤثر بشكل مباشر على عدد نقاط النهاية المتأثرة في كل حادث. يعني المزيد من نقاط النهاية المخترقة أن فريق DFIR يجب أن يجمع الأدلة من المزيد من الأجهزة.

أثرت حقيقة أن التكنولوجيا اليوم تتطور ، وتوسع متوسط سعة محرك الأقراص الثابتة بشكل كبير ، على العملية أيضًا.

يمكن أن يستغرق استنساخ قرص سعة 20 تيرابايت عدة ساعات. ثم تستغرق معالجتها وقتًا طويلاً أيضًا. بعد ذلك ، تخيل أنك تجد مؤشرات اتصال من جهاز آخر وتحتاج إلى متابعة هذه العملية مرارًا وتكرارًا. لا يبدو ذلك بكفاءة ، والوقت المستغرق مكلف. فيما يلي بعض الإحصائيات حول الأموال المفقودة أثناء الاستجابة للحوادث.

يعود فقدان الأموال إلى عدة عوامل:

- التوقف التشغيلي

- الإضرار بالسمعة

- تكاليف قانونية

وفقًا لـ Gartner ، وهي شركة أبحاث واستشارات تكنولوجية مقرها في ستامفورد ، كونيتيكت ، والتي تجري أبحاثًا حول التكنولوجيا وتشارك هذا البحث من خلال الاستشارات الخاصة وكذلك البرامج والمؤتمرات التنفيذية ، فإن متوسط تكلفة التوقف عن العمل لشركة تكنولوجيا المعلومات هو 5،600 دولار لكل دقيقة. يمكن أن يختلف هذا المتوسط بين المنظمات.

COVID-19 - لا رحلات جويةDFIR هي من بين العديد من المجالات التي تأثرت بشكل كبير بـ COVID-19. خلال ذروة الوباء ، كانت السماء مغلقة عمليا أمام النقل المدني ، ولم تتمكن فرق DFIR من الوصول إلى مواقع عملائها عند وقوع حادث.

أدت الحاجة إلى العمل عن بُعد إلى خلق تحديات جديدة للمستجيبين للحوادث ، مثل كيفية الوصول الآمن إلى الأنظمة والتحقيق فيها دون الوصول المادي.

نهج الاستحواذ الحديثنظرًا لارتفاع حجم وتكلفة الحوادث المتعلقة بالإنترنت في السنوات الأخيرة ، فقد ارتفع أيضًا الطلب على التحقيقات في الحوادث.

للتكيف ، كان على مجتمع DFIR تقليل وقت التحقيق بطريقة لا تضر بجودة الخدمات والمواد المقدمة.

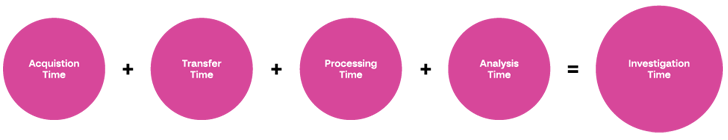

يتكون وقت التحقيق بشكل أساسي من:

- وقت الاستحواذ: الوقت الذي يستغرقه جمع الأدلة على الأجهزة المخترقة.

- وقت التحويل: الوقت المستغرق لتسليم الأدلة من الأجهزة المخترقة إلى مختبرات فريق DFIR.

- وقت المعالجة: الوقت المستغرق لتحليل الأدلة باستخدام أدوات DFIR المختلفة.

- وقت التحليل: الوقت الذي يستغرقه التحقيق في الأدلة التي تم تحليلها والتوصل إلى استنتاجات.

صورة القرص الكامل هي الملاذ الأخير

تكمن الفكرة الأصلية وراء الحصول على صورة قرص كامل في حقيقة أنها تحتوي على المحتويات الكاملة لجهاز التخزين ، لذا سيكون لديك كل جزء من البيانات التي يمكن أن تتأثر أثناء الحادث ، بالإضافة إلى مصادر البيانات المختلفة والتحف التي تحتاج إلى يتم جمعها لتحليل الطب الشرعي.

عند إجراء التحقيق في قضايا إنفاذ القانون ، على سبيل المثال ، وفي الحالات التي لا توجد فيها قيود زمنية ، قد يكون جمع صورة قرص كامل هو الأسلوب الصحيح. ومع ذلك ، يمكنني القول بأمان أن صورة القرص الكامل ليست ضرورية في 100٪ من الحالات التي تحقق فيها فرق DFIR .

تؤثر كمية الأدلة التي تم جمعها على كل خطوة في عملية التحقيق ، مما يزيد من الوقت الذي يستغرقه الحصول على البيانات ونقلها ومعالجتها وتحليلها قبل الوصول في النهاية إلى نتيجة.

النهج الجراحيبفضل مجتمع DFIR المذهل ، يمكن استخدام العديد من أدوات الطب الشرعي الفعالة لأتمتة عملية الاستحواذ وتخصيصها. يمكنك إنشاء قائمة القطع الأثرية الخاصة بك التي تريد جمعها وفقًا لسيناريو الهجوم.

الهدف هو تقليل وقت التحقيق الإجمالي عن طريق تقليل كمية الأدلة التي يجب جمعها.

الأداة الأكثر شهرة والأكثر انتشارًا في السوق لجمع القطع الأثرية هي KAPE (محلل ومستخرج Kroll Artifact). باستخدامه ، يمكنك جمع و / أو تحليل القطع الأثرية من الجهاز الذي تريد التحقيق فيه. وفقًا لتجربتك ، يمكنك استخدام قوائم محددة مسبقًا من القطع الأثرية التي يجب جمعها أو صنعها بنفسك.

الفكرة من وراء هذه الأدوات ، مرة أخرى ، هي تقليل حجم القطع الأثرية التي يجب جمعها.

لتحقيق هذا الهدف ، بدلاً من تجميع القرص الصلب بالكامل ، تجمع هذه الأدوات ملفات / مجلدات محددة تحتوي على أدلة رقمية مهمة مثل:

- تنفيذ العملية

- إنشاء ملف

- فتح ملف / مجلد

- الملفات المحذوفة

- استخدام المتصفح

للتأكيد على الاختلافات ، من تجربتي ، عند استخدام KAPE للحصول على دليل من جهاز به قرص صلب بسعة 512 جيجابايت ، يكون الناتج 2-4 جيجابايت ، والتي يجب أن تكون نقطة انطلاق رائعة للتحقيق الخاص بك (إنتاج رؤية كافية والسماح بالتحليل الأولي و إجابة). لكن في نهاية المطاف ، يعتمد الأمر على الأدلة التي تم جمعها.

صورة الذاكرة هي الأسود الجديد

إذا سألت أحد محللي DFIR عن أتعس استجابة / عبارة يمكن أن يتلقاها من العميل ، فستكون الإجابة: "لقد أغلقنا جميع الأجهزة المعنية".

ذاكرة الوصول العشوائي (ذاكرة الوصول العشوائي) هي مصدر بيانات متقلب يتم إتلافه في حدث إيقاف التشغيل.

الطب الشرعي للذاكرة هو أحد أكثر الطرق فعالية لإجراء التحليل الجنائي ، فهو يحتوي على معلومات من التمهيد حتى الالتقاط ، مثل:

العملية المنفذة:- معرف العمليه

- عملية الوالدين

- وقت التنفيذ

- سطر الأوامر

- وقت الإنهاء

- العديد من الخصائص القيمة الإضافية

- عناوين IP + المنافذ

- العمليات التي أسست الاتصال

- الجدول الزمني NTFS

- استخراج الملفات من الذاكرة

- الوصول إلى الذاكرة بين العمليات

- عملية الحقن

وهذه القائمة بعيدة عن الاكتمال. الطب الشرعي للذاكرة هو موضوعه الخاص الذي يجب تغطيته في مقال منفصل.

يعتمد ذلك على سياسات التسجيل الخاصة بالجهاز ، ولكن هناك العديد من الحالات التي لا يمكن فيها الحصول على البيانات التي يمكنك استخراجها والاستنتاجات التي يمكنك استخلاصها من تحليل صورة الذاكرة من الأدلة الجنائية لصور القرص.

الرسالة هي أن صورة الذاكرة هي واحدة من أفضل مصادر البيانات التي يمكنك الحصول عليها من جهاز مخترق وأن حجمها صغير بشكل ملحوظ مقارنة بصورة قرص ممتلئ.

مقارنة وقت التحقيقإخلاء المسؤولية - في الحساب التالي ، أركز على الاختلافات في وقت التحقيق عند الاعتماد على مصادر بيانات مختلفة ولم أقارن حتى الاختلافات بين الاستحواذ المادي (نعم ، لا يزال يحدث) للاستحواذ عن بُعد ، مما يقلل بشكل كبير من وقت التحقيق الإجمالي ويسمح لمتخصصي DFIR بالتعامل مع الحوادث والاستجابة لها على نطاق مختلف تمامًا.

للتأكيد بشكل أفضل على الاختلافات بين وقت التحقيق عند الاعتماد على مصادر بيانات مختلفة ، قمت بإنشاء التصور التالي. من المهم الإشارة إلى أن عامل الوقت المقدم هو حساب متوسط ؛ يمكن أن تؤثر العديد من المكونات على الحساب ، وبالتالي تؤثر على جهود التحقيق والاستجابة.

من أجل هذه المقارنة ، استخدمت جهازًا بمواصفات كمبيوتر الموظف العادي ؛ 512 جيجا بايت HDD و 16 جيجا رام.

بطبيعة الحال ، يمكن أن تكون الخوادم التي تخزن المزيد من البيانات أو تخدم العديد من العملاء أثقل من حيث الأقراص الصلبة وذاكرة الوصول العشوائي.

يتم حساب وقت النقل من خلال سرعة تحميل تبلغ 20 ميجابت في الثانية

كما ترى ، فإن حجم الأدلة التي تم جمعها من الجهاز يؤثر على وقت التحقيق الإجمالي.

عند استخدام صور الذاكرة أو دليل رقمي محدد بدلاً من القرص الصلب بأكمله ، يمكننا تقليل وقت البحث الإجمالي بأكثر من 90٪.

باختصار ، التحقيق الجنائي الرقمي هو عملية طويلة ، ونحن بحاجة إلى جعلها فعالة قدر الإمكان.

في المرة القادمة ، قبل الحصول على أي شيء ، فكر جيدًا في ما تحتاج إلى جمعه من الجهاز في بداية التحقيق.

DFIR عبر XDRتوفر حلول XDR لمتخصصي DFIR القدرة على أتمتة الخطوات المختلفة للعديد من سيناريوهات وعمليات DFIR ، مثل جمع الأدلة وتحليل البيانات والاستجابة للتهديدات. وهذا بدوره يسمح لمحترفي DFIR بتوفير الوقت والموارد مع التركيز على المهام ذات الأولوية العالية.

في سيناريو مثالي ، يوفر لك حل الأمان الخاص بك رؤية كافية ، من خلال إمكانات التسجيل والتتبع عن بعد ، بحيث لن تحتاج إلى جمع وتحليل القطع الأثرية الإضافية من جهاز تم اختراقه.

مع المنتج المناسب ، يجب أن تكون جميع البيانات اللازمة للتحقيق الخاص بك موجودة ، في انتظار تحليلك. وغني عن القول أن هذا يقلل من وقت التحقيق بشكل كبير.

اليوم ، ليس هناك شك في أن XDR هي ميزة ضرورية للترسانة الأمنية الخاصة بك.

في هذا القسم ، لن أركز على اكتشاف XDR والوقاية منه ، ولكن على سبب أهمية Cynet 360 AutoXDR لإدارة تحقيقات DFIR:

- إنشاء بحيرة البيانات

- اكتساب فعال

- اتخاذ الإجراءات على نطاق واسع

من المهم أن نفهم أنه لا يوجد منتج أمان مضاد للرصاص ؛ هناك دائمًا احتمال أن يخترق ناقل هجوم غير مكتشف سابقًا شبكة.

ومع ذلك ، يجب أن نتأكد من أن لدينا حلًا أمنيًا لعرض أحداث نقطة النهاية من أجل فهم كيفية حدوث الخرق - وكيف يمكن تحسين الوضع الأمني للمضي قدمًا.

المعادلة بسيطة: كلما زادت البيانات والسجلات التي يمتلكها فريق DFIR عندما يقتربوا من التحقيق ، كلما قل الوقت والمال للوصول إلى نتيجة.

ينشئ Cynet 360 AutoXDR بيانات عن بُعد في نقاط النهاية ، مع إمكانية رؤية أحداث مثل:

- تنفيذ العملية

- إنشاء ملف

- كتابة الملفات

- قراءة الملفات

- اتصالات الشبكة

الاستحواذ الفعال#

في حالة الحاجة إلى أدوات إضافية للوصول إلى استنتاجات (عادةً إذا لم يتم تثبيت وكيل Cynet أو لم يتم اتباع أفضل الممارسات) ، يمكنك استخدام العلاجات المخصصة لـ Cynet 360 AutoXDR لنشر وتنفيذ وجمع مخرجات أي أداة DFIR مرغوبة في بضع نقرات بسيطة.

يمكنك إنشاء ترسانة خاصة بك من أدوات DFIR الموفرة للوقت والتي ستكون جاهزة للاستخدام في حالة وقوع حادث. على سبيل المثال ، معالجة مخصصة لمجموعة صور الذاكرة أو لمجمع القطع الأثرية مثل KAPE.

حتى إذا لم يكن جهازًا معينًا محميًا بواسطة حل أمني قبل الإصابة ، يمكنك نشر Cynet 360 AutoXDR لضمان المضي قدمًا في الحماية وبدء التحقيق الخاص بك من خلال الحصول على القطع الأثرية وتنفيذ أدوات DFIR في غضون دقائق.

اتخاذ الإجراءات على نطاق واسعحقيقة أنه يمكنك اتخاذ إجراءات على العديد من الأجهزة بالتوازي تقلل من وقت التحقيق بشكل كبير ، من الاستحواذ إلى الاستنتاج إلى المعالجة.

خاتمةبشكل عام ، تغير مجال DFIR بشكل عام والطب الشرعي الرقمي على وجه التحديد كثيرًا في السنوات الأخيرة. باتباع هذه الإرشادات ، يمكنك ضمان إجراء تحقيق أكثر كفاءة في الاستجابة التالية للحادث التي تواجهها:

- خطط بشكل استباقي لعملية الاستحواذ وقلل وقت الاستخراج والتحقيق غير الضروري مع قائمة محددة مسبقًا من القطع الأثرية لاكتساب كل سيناريو هجوم والتحقيق فيه.

- لم يعد DFIR البعيد قدرة "لطيفة امتلاكها". في الوقت الحاضر ، في أعقاب جائحة Covid-19 والقيود التي أدخلها ، أصبح الاستحواذ عن بُعد ، والتحقيق ، وقدرات الاستجابة إلزامية.

- بحيرة البيانات: الهدف هو تقليل وقت التحقيق. من خلال وجود قياس ثري عن بُعد ، تم إنشاؤه بواسطة حل أمني ومتاح لدعم فريق DFIR في بداية التحقيق ، يمكننا تقليل وقت التحقيق بشكل كبير.

- XDR باعتباره "الانتقال إلى" لاحتياجات DFIR الخاصة بك. استخدم حلاً أمنيًا واحدًا يوفر القياس عن بُعد ذي الصلة لدعم تحقيقك ويتضمن القدرات التي تتيح لك اتخاذ إجراءات على نطاق واسع ، مثل الاستحواذ ، وتنفيذ أدوات DFIR واستخدامها ، بالإضافة إلى تنفيذ إجراءات الإصلاح.

على استعداد لرؤية هذا النهج في العمل؟ شاهد Asaf Perlman ، IR Leader الذي تم اختباره في معركة Cynet ، وهو يسير عبر سيناريوهات الحياة الواقعية ، ويتبادل الاستنتاجات والنصائح الاحترافية لمساعدتك على إتقان فن DFIR باستخدام XDR .