تم استخدام سلالة جديدة من البرامج الضارة التي طورها ممثلو التهديد المحتمل ارتباطهم بمجموعة الجرائم الإلكترونية FIN7 من قبل أعضاء عصابة Conti ransomware التي انتهت صلاحيتها ، مما يشير إلى التعاون بين الفريقين.

تم تصميم البرنامج الضار ، الذي يطلق عليه اسم Domino ، بشكل أساسي لتسهيل متابعة الاستغلال على الأنظمة المخترقة ، بما في ذلك تقديم سارق معلومات أقل شهرة تم الإعلان عنه للبيع على الويب المظلم منذ ديسمبر 2021.

"الأعضاء السابقون في نقابة TrickBot / Conti [...] يستخدمون Domino منذ أواخر فبراير 2023 على الأقل لتقديم إما سرقة معلومات Project Nemesis أو أبواب خلفية أكثر قدرة مثل Cobalt Strike ،" شارلوت الباحث الأمني في IBM Security X-Force وقال هاموند في تقرير نشر الأسبوع الماضي.

FIN7 ، التي تسمى أيضًا Carbanak و ITG14 ، هي عصابة مجرمين إلكترونيين غزيرة الإنتاج ناطقة بالروسية معروفة بتوظيف مجموعة من البرامج الضارة المخصصة لنشر برامج ضارة إضافية وتوسيع أساليب تحقيق الدخل.

كشفت التحليلات الأخيرة التي أجرتها شركة Mandiant و SentinelOne و PRODAFT المملوكة لشركة Google عن دور المجموعة كمقدمة لهجمات Maze و Ryuk ransomware ، ناهيك عن كشف اتصالاتها بعائلات Black Basta و DarkSide و REvil و LockBit.

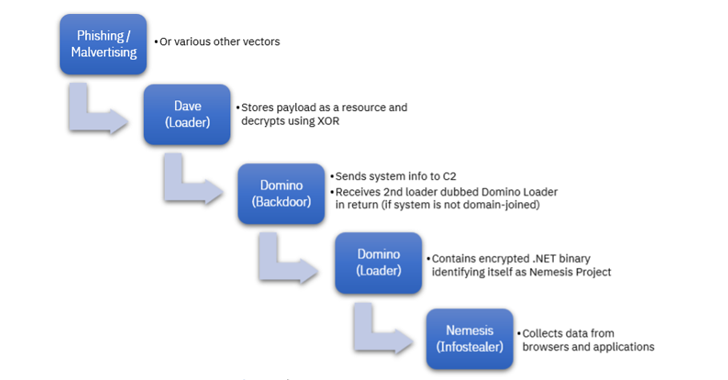

أحدث موجة اقتحام ، رصدتها شركة IBM Security X-Force منذ شهرين ، تتضمن استخدام Dave Loader ، وهو جهاز تشفير نُسب سابقًا إلى مجموعة Conti (المعروف أيضًا باسم Gold Blackburn أو ITG23 أو Wizard Spider) ، لنشر Domino backdoor.

تأتي اتصالات Domino المحتملة بـ FIN7 من تداخل كود المصدر مع DICELOADER (المعروف أيضًا باسم Lizar أو Tirion) ، وهي عائلة برامج ضارة تم اختبارها عبر الزمن تُنسب إلى المجموعة. تم تصميم البرامج الضارة ، من جانبها ، لجمع المعلومات الحساسة الأساسية واسترداد الحمولات المشفرة من خادم بعيد.

هذه الأداة في المرحلة التالية عبارة عن أداة تحميل ثانية تحمل الاسم الرمزي Domino Loader ، والتي تحتوي على أداة سرقة معلومات .NET مشفرة يشار إليها باسم Project Nemesis والتي يمكنها تجميع البيانات الحساسة من الحافظة و Discord ومتصفحات الويب ومحافظ التشفير وخدمات VPN والتطبيقات الأخرى.

وأشار هاموند إلى أن "دومينو نشط في البرية منذ أكتوبر 2022 على الأقل ، وهو الوقت الذي بدأت فيه ملاحظات ليزار في الانخفاض" ، مشيرًا إلى أن الجهات الفاعلة في التهديد قد تتخلص تدريجياً من هذا الأخير.

رابط آخر مهم يربط Domino بـ FIN7 يأتي من ديسمبر 2022 والذي استفاد من محمل آخر يسمى NewWorldOrder Loader لتقديم كل من الأبواب الخلفية Domino و Carbanak.

يقال إن الباب الخلفي والمحمل Domino - كلاهما DLLs 64 بت المكتوبان في Visual C ++ - قد تم استخدامهما لتثبيت Project Nemesis منذ أكتوبر 2022 على الأقل ، قبل استخدامه من قبل أعضاء Conti السابقين في وقت سابق من هذا العام.

لا يخلو استخدام موزعي برامج الفدية للبرامج الضارة المخترقة من سابقة. في تشرين الثاني (نوفمبر) 2022 ، كشفت شركة Microsoft عن عمليات اقتحام قام بها أحد الفاعلين المعروفين باسم DEV-0569 والتي استفادت من البرامج الضارة BATLOADER لتقديم Vidar و Cobalt Strike ، والتي سهلت هذه الأخيرة في النهاية هجمات برامج الفدية التي يديرها الإنسان والتي توزع برامج الفدية الملكية.

وقد أدى ذلك إلى زيادة احتمالية نشر سارقي المعلومات أثناء الإصابات ذات الأولوية الأقل (على سبيل المثال ، أجهزة الكمبيوتر الشخصية) ، بينما يتم تقديم أولئك الذين ينتمون إلى مجال Active Directory باستخدام Cobalt Strike.

وخلص هاموند إلى أن "استخدام البرامج الضارة ذات الصلة بمجموعات متعددة في حملة واحدة - مثل Dave Loader و Domino Backdoor و Project Nemesis Infostealer - يسلط الضوء على التعقيد الذي ينطوي عليه تتبع الجهات الفاعلة في التهديد ولكنه يوفر أيضًا نظرة ثاقبة حول كيفية عملهم ومع من" .