تم الكشف عن سلسلة من عيوب خطيرة في ApsaraDB RDS من Alibaba Cloud لـ PostgreSQL و AnalyticDB for PostgreSQL والتي يمكن استغلالها لخرق حماية عزل المستأجر والوصول إلى بيانات حساسة تخص عملاء آخرين.

قالت شركة الأمان السحابية Wiz في تقرير جديد تمت مشاركته مع أخبار القراصنة.

تم الإبلاغ عن المشكلات ، التي يطلق عليها اسم BrokenSesame ، إلى Alibaba Cloud في ديسمبر 2022 ، بعد نشر التخفيف من قبل الشركة في 12 أبريل 2023. لا يوجد دليل يشير إلى أنه تم استغلال نقاط الضعف في البرية .

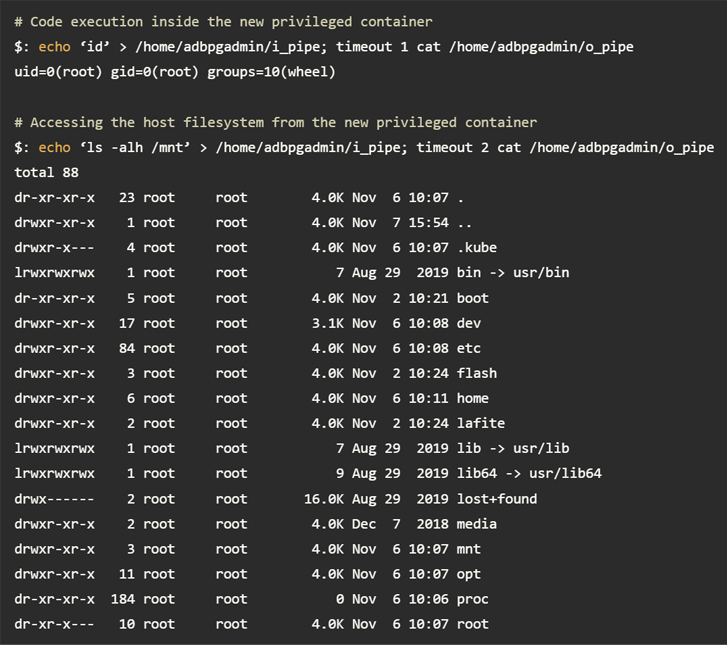

باختصار ، فإن الثغرات الأمنية - عيب تصعيد الامتياز في AnalyticDB وخطأ في تنفيذ التعليمات البرمجية عن بُعد في ApsaraDB RDS - جعلت من الممكن رفع الامتيازات إلى الجذر داخل الحاوية ، والهروب إلى عقدة Kubernetes الأساسية ، والحصول في النهاية على وصول غير مصرح به إلى واجهة برمجة التطبيقات الخادم.

مسلحًا بهذه الإمكانية ، يمكن للمهاجم استرداد بيانات الاعتماد المرتبطة بتسجيل الحاوية من خادم API ودفع صورة ضارة للتحكم في قواعد بيانات العملاء التي تنتمي إلى مستأجرين آخرين على العقدة المشتركة.

قال الباحثان في Wiz Ronen Shustin و Shir Tamari: "لم يتم تحديد نطاق أوراق الاعتماد المستخدمة في سحب الصور بشكل صحيح والسماح بأذونات الدفع ، مما وضع الأساس لهجوم سلسلة التوريد".

هذه ليست المرة الأولى التي يتم فيها التعرف على ثغرات PostgreSQL في الخدمات السحابية. في العام الماضي ، كشف Wiz عن مشكلات مماثلة في قاعدة بيانات Azure لخادم PostgreSQL المرن ( ExtraReplica ) وقواعد بيانات IBM Cloud لـ PostgreSQL ( سلسلة مفاتيح Hell ).

تأتي النتائج في الوقت الذي كشفت فيه Palo Alto Networks Unit 42 ، في تقرير Cloud Threat الخاص بها ، أن "الجهات المهددة أصبحت بارعة في استغلال المشكلات اليومية الشائعة في السحابة" ، بما في ذلك التهيئة الخاطئة ، وضعف بيانات الاعتماد ، ونقص المصادقة ، ونقاط الضعف غير المصححة ، والفتح الخبيث. حزم البرمجيات المصدر (OSS).

قالت شركة الأمن السيبراني: "76٪ من المؤسسات لا تفرض MFA [المصادقة متعددة العوامل] لمستخدمي وحدة التحكم ، في حين أن 58٪ من المؤسسات لا تفرض MFA لمستخدمي الجذر / المسؤولين".