تؤكد خروقات البيانات الأخيرة عبر CircleCI و LastPass و Okta على موضوع مشترك: يمكن أن تكون مكدسات SaaS الخاصة بالمؤسسات المتصلة بهذه التطبيقات الرائدة في الصناعة معرضة لخطر كبير للتنازل.

يلعب CircleCI ، على سبيل المثال ، دور SaaS-to-SaaS متكاملًا لتطوير تطبيقات SaaS. وبالمثل ، تعتمد عشرات الآلاف من المؤسسات على أدوار أمان Okta و LastPass لإدارة الهوية والوصول إلى SaaS. قدمت تطبيقات المؤسسات وتطبيقات SaaS المتخصصة على حد سواء بشكل فعال العديد من نقاط النهاية غير الخاضعة للرقابة في المؤسسات من جميع الأحجام.

بينما يتجه الإنفاق على أمان SaaS ، فإنه يتخلف عن فئات مثل حماية البنية التحتية السحابية وأمن الشبكة. وفقًا لـ Statista ، تستخدم المؤسسة المتوسطة أكثر من 100 تطبيق SaaS ، والعديد منها غير مصرح به من قبل تكنولوجيا المعلومات ، مما يخلق فجوة صارخة في أمان SaaS.

لماذا يتدفق المستخدمون على تطبيقات SaaS - وغالبًا ما يتجاوزون تكنولوجيا المعلومات في العمليةكأدوات إنتاجية لمهام مثل أتمتة التسويق وتوقيع المستندات والتنبؤ بالمبيعات ، فقد تحولت من البرامج المثبتة إلى SaaS ، وكذلك سلوكيات المستخدمين النهائيين. يجد الموظفون حلول SaaS لمساعدتهم على إنجاز المزيد في وقت أقل ، خاصة مع زيادة اللامركزية في وظيفة تكنولوجيا المعلومات.

سيبحث الموظفون دائمًا عن طرق لزيادة إنتاجيتهم باستخدام الأدوات التي يختارونها. هذا السلوك ليس شيئًا جديدًا أو ضارًا في حد ذاته ، لكنه يشكل مخاطر أمنية كبيرة. في عصر البرامج المثبتة ، أضافت المؤسسات أمان نقطة النهاية إلى أجهزة وأجهزة العمل لضمان عدم تمكن موظفيها من تنزيل البرامج الضارة أو الوقوع ضحية للهجمات القائمة على البرامج الضارة. يظل هذا النهج جانبًا رئيسيًا من جوانب الأمان الشامل لنقاط النهاية ، ولكنه لا يعكس تطور الطريقة التي يعمل بها الأشخاص الآن: خارج نطاق شبكات الشركة ، وغالبًا على الأجهزة الشخصية.

بدلاً من الاقتراب من الأمان أو تكنولوجيا المعلومات لفهم سياسات إعداد حلول SaaS الجديدة - ومواجهة احتمال الروتين أو التأخير أو الرفض لطلباتهم - يكسرون بطاقة الائتمان أو يختارون تجربة مجانية لمدة 30 يومًا لتطبيقات SaaS . نادرًا ما يأخذ العمال في الاعتبار الآثار الأمنية لتكنولوجيا الظل التي أدخلوها في النظام البيئي لأنهم يصرحون بتوصيل تطبيقاتهم الجديدة بأنظمة SaaS للمؤسسات مثل Microsoft 365 أو Salesforce أو Workday أو ServiceNow.

يمكن لهذه الاتصالات ، إلى جانب إعدادات الأذونات الموروثة للمستخدمين ، أن تمس البيانات الأكثر حساسية للمؤسسة ، مع عدم القدرة على مراقبة أو التحكم في مخاطر سطح الهجوم هذه. وهذا يحدث كل يوم.

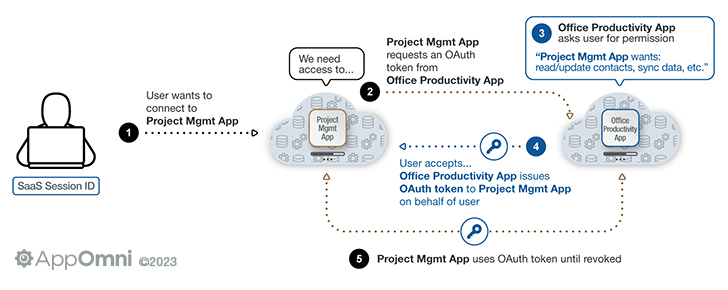

كيف ترث تطبيقات SaaS الأذونات عبر رموز OAuth المميزةفي العديد من المؤسسات ، تستفيد تطبيقات SaaS (واتصالات SaaS-to-SaaS) من رموز وصول OAuth عند نقطة الاتصال الأولي وطوال دورة حياتها. تتبع العملية عادةً الخطوات التالية:

- تمت مصادقة المستخدم في تطبيق SaaS للمؤسسات ، سواء من خلال مصادقة بسيطة أو مصادقة قوية منعدمة الثقة. هم الآن في سحابة SaaS.

- يريد هذا المستخدم توفير الوقت في التبديل بين أداة إدارة المشروع والمستندات وجداول البيانات ورسائل البريد الإلكتروني. وفقًا لذلك ، يبحثون عن طرق لتبسيط عملهم. يؤدي هذا البحث إلى مكون إضافي شائع لإدارة المشاريع SaaS ، ربما بتجربة مجانية ، ويقرر المستخدم تجربته.

- يبدأ المستخدم التثبيت وينقر على "نعم" للحصول على إذن وصول للقراءة والكتابة إلى البيانات في منصة SaaS رئيسية مثل مجموعة إنتاجية المكتب والبيانات المرتبطة بها. لا توجد مستويات من حقوق الأذونات المختلفة ليختارها المستخدم.

- يتم إنشاء رمز OAuth المميز بواسطة مجموعة إنتاجية المكتب. يسمح هذا الرمز المميز لتطبيق إدارة المشروع ومجموعة إنتاجية المكتب بالحفاظ على الاتصال القائم على واجهة برمجة التطبيقات من السحابة إلى السحابة دون أن يضطر المستخدم إلى تسجيل الدخول والمصادقة بانتظام.

من هذه النقطة فصاعدًا ، يتم توصيل تطبيق إدارة المشروع باستمرار بعد المصادقة الأولية القوية. لن تكتشف CASBs و SWGs اتصال SaaS إلى SaaS.

الشكل 1: تحليل لكيفية تفاعل اتصال SaaS-to-SaaS مع رمز OAuth المميز.

الوصول - والمخاطر - تطبيقات SaaS واتصالات SaaS-to-SaaS موجودة

إذا نجح المهاجمون في اختطاف رموز OAuth المميزة ، فيمكنهم الدخول إلى CRMs ، و repos code ، والمزيد. يمكن أن يوفر اتصال SaaS-to-SaaS واحدًا مخترقًا وصولًا صالحًا ومعتمدًا لواجهة برمجة التطبيقات في العديد من بيئات وبيانات SaaS المختلفة للإنتاج.

تتحمل فرق الأمن وتكنولوجيا المعلومات عبئًا ثقيلًا بمراقبة إعدادات التكوين والحفاظ عليها ونمو منصات SaaS الخاصة بمؤسستهم ، ناهيك عن تطبيقات SaaS غير المصرح بها. بدون أي مراجعة أمنية ، تؤدي اتصالات SaaS-to-SaaS إلى إنشاء نقاط نهاية معرضة للخطر.

إن انتشار اتصالات SaaS-to-SaaS هذه كبير وكثيراً ما يتم التقليل من شأنها من قبل مؤسسات تكنولوجيا المعلومات. وفقًا لموفر أمان SaaS AppOmni :

- تمتلك مؤسسة المؤسسة المتوسطة أكثر من 42 تطبيقًا متميزًا من SaaS-to-SaaS متصلة ببيئات SaaS الحية داخل مؤسسة. ما يقرب من 50 في المائة من هذه التطبيقات كانت متصلة مباشرة من قبل المستخدمين النهائيين ، وليس بواسطة فرق تكنولوجيا المعلومات.

- لم يتم استخدام ما يقرب من نصف هذه التطبيقات المتصلة البالغ عددها 42 تطبيقًا في الأشهر الستة الماضية. سواء أكانت تطبيقات SaaS-to-SaaS نشطة أو خاملة ، فإنها تحتفظ بحقوق الوصول إلى البيانات الخاصة بها.

- وصلت العديد من هذه المؤسسات إلى ما يقرب من 900 اتصال من مستخدم إلى تطبيق.